Cuando descargamos un programa desde Internet, solemos dar por hecho que el archivo es auténtico y que no ha sido modificado. Sin embargo, la realidad es que los servidores pueden ser comprometidos, las conexiones interceptadas o los archivos manipulados antes de llegar a nuestro equipo. Aquí entran en juego las firmas digitales, un mecanismo criptográfico que nos permite comprobar que el software proviene realmente del autor y que no ha sufrido alteraciones mediante la verificación de firmas.

Una firma digital funciona como un sello de autenticidad. El desarrollador genera la firma con su clave privada, y cualquiera puede verificarla con la clave pública correspondiente. Si el archivo fue modificado, la firma deja de ser válida. Esto nos da una garantía extra de seguridad frente a malware, backdoors o versiones falsificadas.

La verificación de firmas debería ser un paso habitual siempre que descarguemos software crítico, como billeteras de criptomonedas, navegadores, clientes de correo o cualquier programa que maneje información sensible. A continuación, veremos cómo hacerlo en los tres principales sistemas operativos: Windows, Linux y macOS.

Descargando el software y la firma a verificar

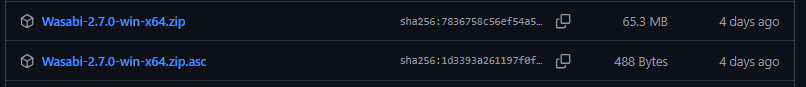

Para este tutorial, usaremos como ejemplo Wasabi Wallet, una billetera de Bitcoin muy conocida. Vamos a dirigirnos a la sección de releases de su repositorio oficial en Github. Haremos un poco de scroll en la última release y descargaremos el instalador para nuestro sistema operativo y su correspondiente firma .asc:

También debemos descargar la clave pública del desarrollador. En este caso la tememos siempre disponible en la raíz del repositorio o en este enlace:

Resumiendo, siempre necesitarás la clave pública del desarrollador, el fichero a verificar y la firma del fichero.

Verificación en Windows

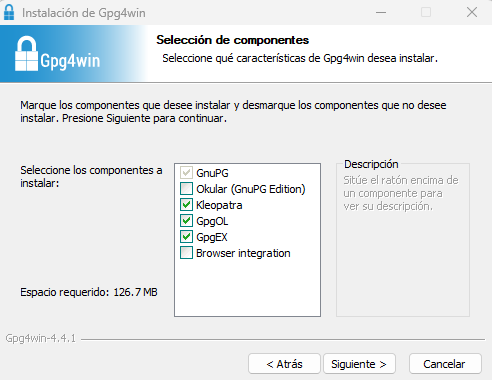

En Windows, la verificación de firmas puede hacerse con distintas herramientas, como PowerShell o programas de terceros. Sin embargo, la opción más extendida y sencilla es Gpg4win, un paquete que incluye la herramienta gpg, que es la que utilizaremos en este tutorial. Los pasos son los siguientes:

- Instalar Gpg4win

- Descarga el instalador oficial desde https://gpg4win.org.

- Ejecuta el instalador y selecciona al menos los componentes Kleopatra y GnuPG.

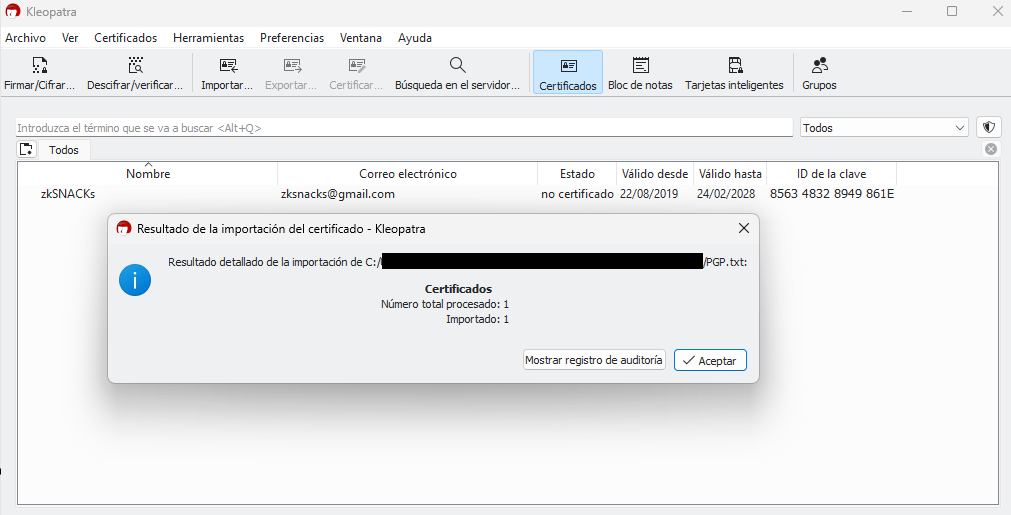

- Importar la clave pública del desarrollador

- Los desarrolladores suelen publicar su clave en su web oficial o en servidores de claves.

- Abre Kleopatra, haz clic en Archivo > Importar certificados y selecciona la clave descargada (un archivo

.asco.pgp, o como en nuestro caso, un fichero.txt). - Alternativamente, puedes usar la terminal de Gpg4win: gpg –import PGP.txt

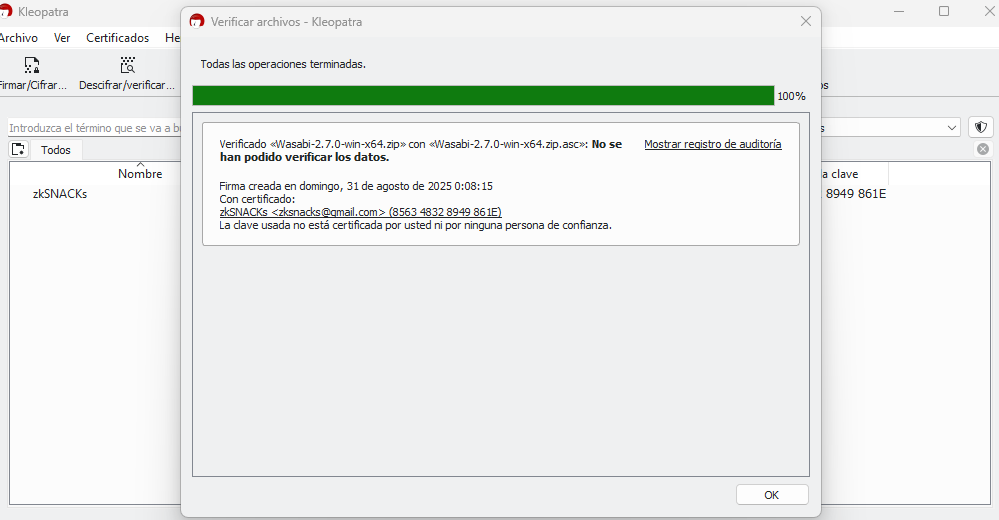

- Verificar la firma

- En Kleopatra, ve a Archivo > Verificar archivos firmados y selecciona

Wasabi-2.7.0-win-x64.zipy su firma. - Si prefieres la terminal:

gpg --verify Wasabi-2.7.0-win-x64.zip.asc Wasabi-2.7.0-win-x64.zip

- En Kleopatra, ve a Archivo > Verificar archivos firmados y selecciona

- Interpretar el resultado

- Si la firma es válida y corresponde a la clave importada, verás un mensaje indicando que la verificación fue exitosa.

- Si no es válida, aparecerá un error.

- Si la clave no está marcada como de confianza, aparecerá un aviso:

La clave no está certificada por usted ni por ninguna persona de confianza.. Esto significa que la clave no está en tu anillo de confianza, pero la firma sigue siendo válida.

Verificación en Linux

En Linux, la verificación de firmas se hace directamente con la herramienta gpg, que normalmente viene preinstalada. El flujo es muy similar al de Windows:

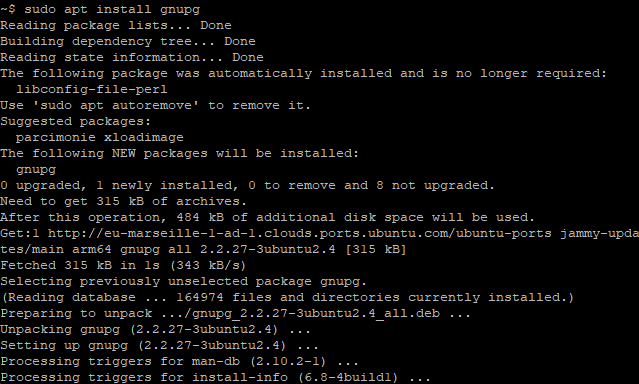

- Instalar GnuPG (si no está presente):

- En Debian/Ubuntu:

sudo apt install gnupg - En Fedora:

sudo dnf install gnupg - En Arch:

sudo pacman -S gnupg

- En Debian/Ubuntu:

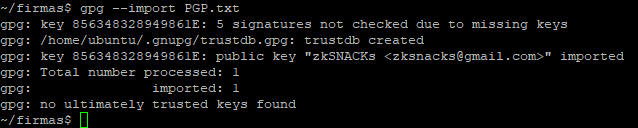

- Importar la clave pública del desarrollador

- Si tienes el archivo:

gpg --import PGP.txt - Si está en un servidor de claves:

gpg --keyserver hkps://keys.openpgp.org --recv-keys <ID_DE_LA_CLAVE>

- Si tienes el archivo:

- Verificar la firma:

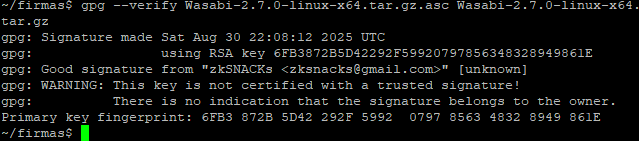

gpg --verify Wasabi-2.7.0-linux-x64.tar.gz.asc Wasabi-2.7.0-linux-x64.tar.gz

- Interpretar la salida

- Si todo es correcto, verás:

gpg: Good signature from "zkSNACKs <zksnacks@gmail.comm>" - Si la clave no está marcada como de confianza, aparecerá un aviso:

WARNING: This key is not certified with a trusted signature!.. Esto significa que la clave no está en tu anillo de confianza, pero la firma sigue siendo válida.

- Si todo es correcto, verás:

Verificación en macOS

En macOS también se utiliza GnuPG y el proceso es idéntico salvo por la forma de instalar Gnupg. La forma más sencilla es instalarlo mediante Homebrew:

- Instalar GnuPG

- Instala Homebrew si aún no lo tienes.

- Luego ejecuta:

brew install gnupg

- Importar la clave pública:

gpg --import PGP.txt - Verificar la firma:

gpg --verify Wasabi-2.7.0-arm64.dmg.asc Wasabi-2.7.0-arm64.dmg - Interpretar el resultado

- Igual que en Linux: si la firma es válida, aparecerá un mensaje confirmándolo.

- Si no, se mostrará un error o advertencia.

La verificación de firmas es un paso que muchos usuarios pasan por alto, pero que aporta una gran dosis de seguridad. No se trata solo de una práctica recomendada para expertos: cualquier persona que descargue software crítico puede aprender a hacerlo en pocos minutos. Aunque al principio pueda parecer tedioso, pronto se convierte en una rutina rápida y natural, como comprobar un candado en una puerta.

Vivimos en un entorno digital donde la confianza no puede basarse únicamente en la buena fe o en la reputación de un sitio web. Con la verificación de firmas, somos nosotros mismos quienes comprobamos la autenticidad del software, reduciendo riesgos de malware y ataques dirigidos. La próxima vez que descargues un programa importante, no lo ejecutes sin antes verificar su firma: tu seguridad y tus datos lo agradecerá

Un comentario